2019 .6.12

【特集】産業用ネットワークを攻撃の脅威から守るには 第三回:ネットワークセキュリティのソリューション

第三回:ネットワークセキュリティのソリューション

今回は引き続き、第1回の特集に掲載されたチェックリストで確認した、デバイス、ネットワーク、そしてマネジメントの3つにおけるセキュリティソリューションのうち、ネットワークのセキュリティソリューションについて解説します。

ネットワークのセキュリティソリューション

産業用制御システム(ICS)ネットワークは、セキュアな状況を保つために、以前は物理的に隔離されエアギャップ保護が使用されていました。そのため、現在のICSネットワークは多くのデバイスを接続していますが、これまでほとんどのOT運用者がサイバーセキュリティを考慮していませんでした。重要な製造部門を標的としたサイバー攻撃の数は日々増加しており、ICSネットワークへの攻撃のリスクは明らかに高まっています。Moxaが推奨するICSネットワークの物理的セキュリティソリューションをご紹介します。

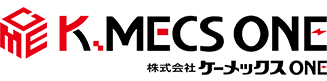

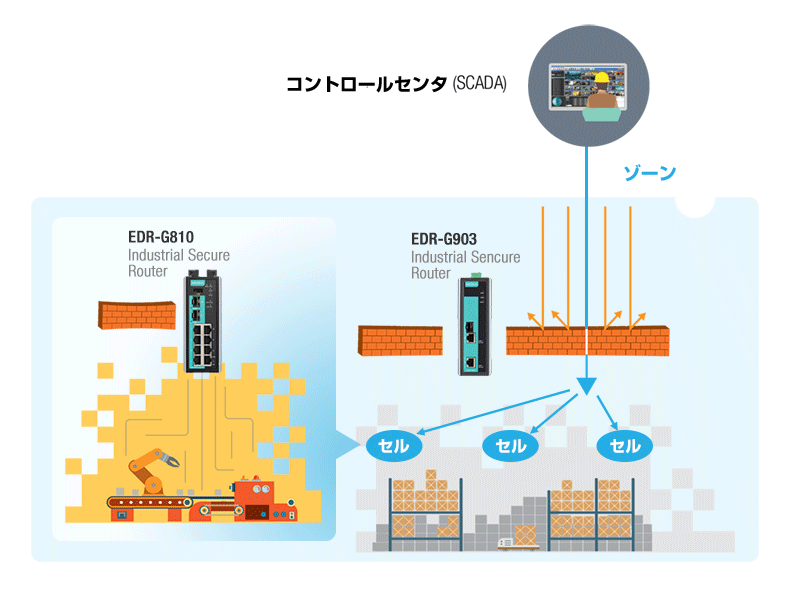

ゾーンおよびセル保護のためのネットワークセグメンテーション

まず、ICSネットワークをセキュアな個々のゾーンとセルに分割して、多層防御セキュリティを構築することが重要です。

このようにすることで、各ゾーンまたはセルの通信はファイアウォールによって保護されるため、ICSネットワーク全体がサイバー攻撃の犠牲になる可能性はさらに低くなります。

MoxaのEDRシリーズは、制御ネットワークとPLCやRTUなどの重要なデバイスを不正アクセスから保護する透過型のファイアウォールを使用して、オペレータがゾーンとセルを保護できるようにする産業用セキュアルータです。EDRシリーズを使用することで、ネットワーク設定を再構成する必要がなくなり、セキュリティソリューションの導入が迅速かつ容易になります。またEDR-810シリーズは、MoxaのTurbo Ring(専用冗長化テクノロジ)をサポートしており、ネットワークセグメントの導入をより柔軟かつ経済的に行うことができます。

さらに、Moxaのイーサネットスイッチは、仮想LAN(VLAN)を作成して、各ICSドメインを小さなネットワークに分割し、トラフィックを他のVLANから分離できます。

| ホワイトペーパー配布中 |

ゾーン間の相互作用のためのトラフィック制御

次に、さらにセキュリティを強化するには、ICSネットワークのゾーン間を通過するトラフィックを詳細に調べる必要があります。これを実装する方法はいくつかあります。

1つは、DMZを介してデータを交換することです。この場合、データサーバは直接接続することなく、保護されたICSネットワークと保護されていないネットワークの間をアクセスできます。MoxaのEDR-G903シリーズであれば、ユーザ固有のファイアウォールルールを利用し安全なトラフィック制御を実現します。

第2の方法は、EDRルータがPacketGuardを使用して詳細なModbus TCP検査を行い、アクションをコントロールしてトラフィック制御を強化する方法です。

この方法により、管理タスクが簡素化され、あるネットワークから別のネットワークへの不要なトラフィックを防ぐことができます。ファイアウォールに加えて、アクセス制御リストを使用して、スイッチの入力パケットをIPアドレスまたはローカルIPでフィルタリングできます。これにより、ネットワーク管理者は、ネットワークの一部またはデバイスへのアクセスを制御することで、ネットワークを保護できます。

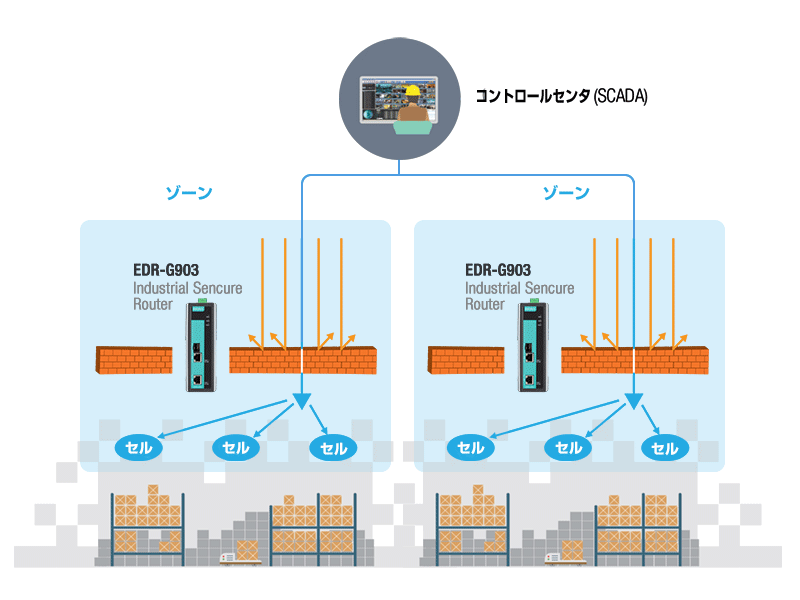

ネットワークイベントの追跡

現在、アプリケーションへの安全なリモート・アクセスに関する主な要件に対応するために、2つのソリューションが提供されています。常時接続の場合は、標準のVPNトンネルをお勧めします。

MoxaのEDRシリーズは、IPsec、L2TP over IPsec、OpenVPNを使って、暗号化されたIPsec VPNトンネルやOpenVPNクライアントを設定できます。これらの方法は、データが転送されるときにデータが改ざんされるのを防ぎ、産業ネットワークとリモートアプリケーション間の安全なリモートアクセスを保証します。また、特定のマシンまたは機密領域にオンデマンドでアクセスするだけのリモートアクセスが必要な場合は、すべてのリモート接続用の管理プラットフォームが必要です。

Moxaのネットワークセキュリティソリューション

一連のセキュリティソリューションが実装されている製品をご確認ください。

| EDR-810シリーズ | EDR-G902シリーズ | EDR-G903シリーズ |

|

|

|

次回はセキュリティマネジメントに関するソリューションをご紹介します。