2019 .5.22

【特別編 IoT/M2M展レポート】産業セキュリティを確保するMOXAの新製品が日本に初上陸!

IoT時代の産業セキュリティを確保する画期的なMoxaの新製品が日本に初上陸!

今回は、東京ビッグサイト西展示棟で開催された「Japan IT Week 春」(前期)の「IoT/M2M展」についてレポートします。このイベントは、無線通信技術、センサをはじめ、遠隔監視、生産管理などのアプリケーション、AIを活用したデータ分析など、さまざまなソリューションが一堂に集結した展示会です。

今回Moxaはこの展示会で、目玉となる新製品を本邦初公開しました!そこで我がケーメックス取材班もブースに駆け付け、Moxaの長澤宣和氏(日本営業部 IIOT 事業開発マネージャ)に詳しい話をうかがいました。

「Japan IT Week 春」(前期)の「IoT/M2M展」に出展したMoxaブースの模様。

セキュリティボックスでサイバー攻撃から工場現場を守る!

編集部:今回のブースでは、日本初公開となる新製品を展示されていますね!こちらはどういった経緯で開発を進めているんでしょうか?

長澤氏:近年、IIoTの普及により、工場現場でのセキュリティの重要性が強く叫ばれるようになりました。そのニーズに応えるのが、Moxaが現在開発中の産業用セキュリティボックス「ICS Security Box」(仮称)です。実は本製品は、トレンドマイクロとMoxaが昨年11月に「TXOne Networks」という合弁会社をつくり、世に送り出したものです。トレンドマイクロの高度なセキュリティ技術と、Moxaが得意とするオペレーション技術(OT)が合体した画期的な製品といえるでしょう。

これが「ICS Security Box」(仮称)。日本でのお披露目は初めてのこと。

そもそも産業環境におけるITとOTは、異なる部門、目的、要件で独立分離したネットワークとして切り分けられてきました。そのため、OT側には企業ネットワークに接続されることを前提にしていない機器がまだ多く残っており、セキュリティ対策も修正パッチを当てることが難しいケースがあります。これまでOT側のセキュリティは見過ごされがちでしたが、IoT時代になってからは、特にOT側の資産を守り、オペレーション上のリスクを低減することが求められています。たとえばPLCは、認証がなくてもアクセスできることが多く、どこからでも侵入される危険があります。あまり公表されていませんが、標的型攻撃の格好のターゲットになっているのです。そこで、OT側で特定デバイスしか通信を受け付けないようにアクセスコントロールすることが大切です。今回のICS Security Box(仮称)は、まさにそのような状況で活躍できるのです。

名刺大と超小型サイズ。驚くほど設置も簡単

名刺サイズの超小型にもかかわらず、

IPSのようにサイバー攻撃から制御システムをしっかりと守ってくれる優れものだ。

編集部:さてここから本題ですね。今回の新製品の機能について詳しく教えてください!

長澤氏:まず、はじめに驚くのが製品の外観です。写真でわかるとおり、このBOXは名刺と同じぐらいの超コンパクトサイズ。これをPLCやHMI、モーションコントローラ、産業用コンピュータなど、OT側の各種器の前段にポンと付けるだけです。

編集部:こんなに簡単で大丈夫なのかと心配になるほどですね。

長澤氏:しかし、サイバー攻撃に関してはしっかりとブロックします。

ICS Security Box(仮称)は、工場内のネットワークに流れる特定の産業用プロトコル以外のものを検知し、万が一悪意があるような怪しいデータが送られてきたときに、それを検知してブロックしてくれます。通常の制御用プロトコルなのに、内部に怪しいデータが組み込まれているケースなども、内部データまで精査してくれます。

たとえば、Modbusのような通信プロトコルにおいて、モータ回転数のパラメータをみて、通常では1000rpmであるべきものが10000rpmというような異常値になっていたら、それを読み取って、通信をブロックしてくれます。

編集部:いわば、IT系で使われる侵入防止システム・IPSの「ディープインスペクション」のような働きをするということでしょうか。ただ、こういった侵入防止システムを入れると、そこでオーバーヘッドが生じ、制御系に影響を及ぼしてしまう心配等も考えられますが…。

長澤氏:当然その辺りを意識して開発しています。工場の制御系の中で使うため、リアルタイム性を考慮して、遅延はmsオーダー以下に抑えるようにしています。

誰でも使える魅力的なインターフェイス

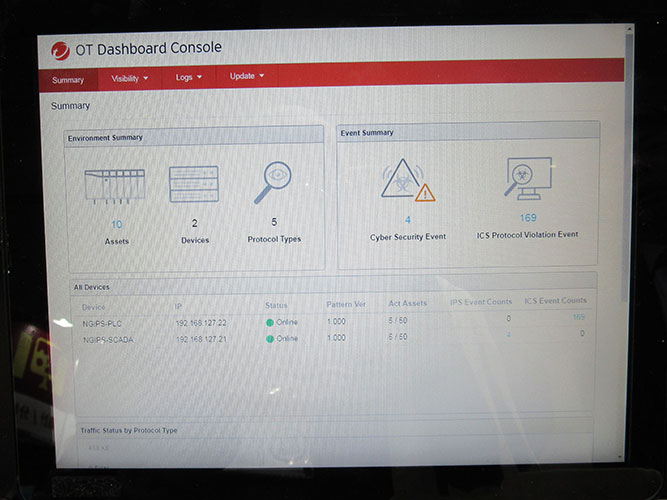

ICS Security Box(仮称)で用意されている専用ダッシュボードの画面。

ネットワークの状態監視や異常を検知して知らせてくれる。

編集部:異常を検知した場合はどのように確認できるのでしょうか。

長澤氏:ICS Security Box(仮称)では、ネットワークの状態監視や異常の検知については、専用ダッシュボードやWebコンソール上で表示して見える化が行えます。特にITに詳しくないユーザーでも管理が行え、現場レベルで簡単に使えるように工夫されているのです。また、OSのアップデート機能もあるため、保守メンテナンスの手間も省いてくれます。

動いているところが見たい!

ライブ・デモの構成。PLCとIPS(ICS Security Box)、SCADA、HMIなどで構成され、

ベルトコンベア(モータ)を制御する。

デモでは、この制御システムにアタックをかけ、攻撃から守ってくれることを検証していた。

編集部:聞けば聞くほど魅力的な製品ですね。ここまで聞くと、実際にどのように動くのかぜひ見てみたいのですが…。

長澤氏:そう来ると思ってました!今回ICS Security Box(仮称)は、本邦初公開ですので、我々Moxaはコンセプトモデルのライブ・デモをブースに用意して皆様に見ていただいています。

こちらはベルトコンベア(モータ)を制御するシステムを準備しました。PLCとIPS(ICS Security Box)、SCADA、HMIなどで構成されています。アタックする対象は、OS/RDP/SCADA/PLCをスイッチで選べるようになっています。

ここではRDPへの攻撃を選択します。まずIPS(ICS Security Box)の機能をオンにしたまま、RDPにアタックをかけると、当然のことですが、侵入を検知し、通信をブロックしてくれるため、制御システムには特に異常は起きません。

次にIPS機能(ICS Security Box)をオフにしてからアタックをかけると、今度は通信がブロックされないため、リモートデスクトップが落ちてしまい、HMIの画面がブルースクリーンになってしまいます。

編集部:実際にデモを見るとよくわかりますね。

長澤氏:こんな小さなセキュリティボックスでも、サイバー攻撃から制御システムをしっかりと守ってくれることをご理解いただけると思います。このデモキットは開発中のプロトタイプのもので、正式な製品は年内には皆様にお見せできるよう努力しております。

編集部:ありがとうございました。工場現場のセキュリティは、今後ますます重要になってくるでしょう。ぜひ期待してます。