2024 .12.20

接続されたレガシーシステムのセキュリティを強化する10のヒント

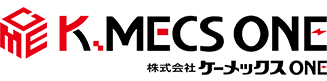

OT/IT統合の需要が高まる中、データセキュリティはこれまで以上に重要な課題となっています。IDC (International Data Information)の調査によると、セキュリティはOT/IT統合の最大の課題と考えられていますが、それと同時にきっかけのトップ5にも入っており、OTセキュリティの強化がOT/IT統合を成功させる手段の1つであることを意味しています。しかし、OTおよびITシステムを従来のクローズドデータシステムからオープンデータシステムに統合する場合、組織のプライベートな運用データに対して望ましくないアクセスが発生する可能性があります。

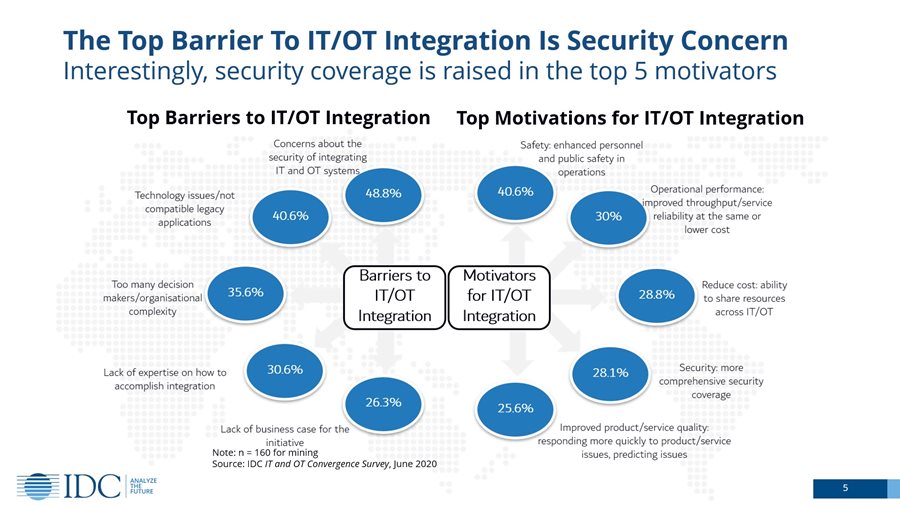

IDC台湾のゼネラルマネージャーのHelen Chiang氏は「セキュリティが最大の課題である理由を詳しく見ると、レガシーシステムを安全かつ確実に維持することがOT環境におけるセキュリティ上の最大の懸念事項の1つであることが分かります。」とSecurity Talks Showで述べています。「OTの現場には、多くのレガシーシステムやアプリケーションが存在します。これらは分離されているだけではなくエージェントレスであるため、リソースが限られており、IT環境と同じセキュリティソリューションを実行することが困難です。」

接続されていないレガシーシステムを接続しつつ、OT/IT統合プロジェクトにおけるセキュリティの懸念を軽減するためにこれを強化するには、いくつかのステップを実行することが有効です。

ヒント1: ネットワークデバイスのデフォルトパスワードの変更

レガシーシステムはネットワークデバイスを介して接続されるため、接続セキュリティを強化するために最初にできるのは、デフォルトのパスワードを変更することです。通常、デフォルトパスワードのセキュリティ強度は低く、公開されているユーザーマニュアルで簡単に見つけることができます。簡単に防ぐことができるリスクを見逃してはいけません。

ヒント2: 接続されている未使用のポートやサービスの無効化

ネットワークデバイスを導入すると、一部の未使用のポートや不要なサービスがアプリケーションにサイバー脅威をもたらす可能性があります。これらのポートとサービスを無効化することで、不要なアクセスを防ぐことができます。

ヒント3: 更新前のファームウェアソースの確認

ネットワークデバイスのファームウェアの更新が必要な場合、ファームウェアソースを検証するメカニズムがあることを確かめてください。CRCコードを確認することで、使用しようとしているファームウェアがオリジナルのソースからのものであることを確かめることができます。また、プラットフォーム上で動作するファームウェアの整合性を保証するセキュアブート設計によっても、ファームウェアソースを確認することができます。

ヒント4: 安全な通信プロトコルの使用

接続するレガシーシステムには、安全なプロトコル (HTTPSのTLS 1.2サポートやSNMPv3など)を使用することが重要です。これにより、ネットワークデバイスの管理中の不要なアクセスの可能性を減らし、データ転送中のデータの整合性を高めることができます。また、ネットワークデバイスを導入する際は、安全でないプロトコルを無効にし、手動エラーの可能性を最小限に抑えます。

ヒント5: 承認されたユーザーのみへデバイスとネットワークへのアクセス許可

重要な資産に優先順位をつけ、ネットワークのセグメント化を検証することで、セグメントにどのような権限を付与できるか明確になります。さらに、許可されたIPアドレスのみをリストアップした信用リストを導入することで、レガシーシステムから不要なアクセスを防ぎます。その他にも、デバイスやネットワークにアクセルできる特定のプロトコル形式やコマンドを定義するなど、不要なアクセスを制限するための高度な機能を利用することができます。

ヒント6: 伝送前に重要なデータを暗号化

OT環境では、重要なデータの漏洩が運用のダウンタイムを引き起こし、運用効率に影響を与える恐れがあります。接続されたレガシーシステムでは、伝送中に重要なデータを暗号化することでデータの機密性を高め、日常業務に悪影響を及ぼす可能性を低下させることができます。

ヒント7: ネットワークデバイスが求めるセキュリティレベルにあるか常時監視

レガシーシステムを接続する際は、アプリケーションの要求に基づいてセキュリティ対策を定義し、ネットワークデバイスを簡単に監視および管理できるようにする必要があります。また、システムネットワークが稼働しているときは、デバイスのセキュリティステータスが当初定義した要件を満たしているか常に監視します。

ヒント8: 潜在的な脅威に対する脆弱性を定期的にスキャン

レガシーシステムが直面している潜在的な脅威を知ることは不可欠です。脆弱性スキャンを定期的にスケジューリングすることで、システム全体のセキュリティ状態を把握することができ、必要なときに必要な対策をとることができます。

ヒント9: 脆弱性を低下させるネットワークデバイスのセキュリティパッチの適用

セキュリティパッチが重要であることは誰もが知っていますが、現場で適用するのは必ずしも簡単ではありません。ビジネスの観点からすると、パッチのテストや実行のために業務を中断することで莫大なコストが発生するかもしれないという懸念点があります。しかし、何も対策をしなくてもリスクとコストが発生します。より持続可能なアプローチは、現場の重要なシステムのセキュリティパッチを許容範囲内で一括で実施し、最適なバランスを見つけることです。

ヒント10: レガシーシステムの既知の脆弱性に仮想パッチを適用

状況によってはセキュリティパッチの適用が常に選択肢になるとは限らず、さらに、レガシーシステムにはパッチを適用できないものもあります。このような状況では、仮想パッチが効率的な代替手段になります。レガシーシステムに接続されたネットワークに仮想パッチを導入することで、既知の脆弱性を排除し、特定のセキュリティ上の弱点からデバイスを保護することができます。仮想パッチは、システムが次のメンテナンスでパッチが適用されるまでの間に、バッファ時間を確保する良い方法でもあります。

レガシーシステムを接続する際に上記の10のヒントを考慮することで、接続セキュリティを強化し、レガシーシステムに対するセキュリティの脅威を最小限に抑えることができます。Moxaは、エッジ接続セキュリティのための包括的な製品を提供しておりますので、こちらより製品ポートフォリオをご覧ください。また、Moxaのソリューションについてご興味をお持ちの方は、是非弊社までお問い合わせください。