2022 .4.20

深層防御アプローチとゼロトラストアーキテクチャに関する実践的アプローチ

OT/ITコンバージェンスの傾向が拡大するにつれ、世界中の企業がネットワークセキュリティの強化および事業を保護するサイバーセキュリティ対策を始めています。この主な要因の1つが、重要なインフラストラクチャや製造施設がサイバー攻撃のターゲットになりやすい点にあります。これらの懸念は、サイバー攻撃によって、生産ラインを数日停止せざるを得ない企業が頻繁に報道されていることからも明らかです。サイバー攻撃を受けた企業は経済的損失を被るだけではなく、ニュースになることでイメージダウンにつながることもあります。ランサムウェア攻撃のターゲットになる企業はますます増えており、既に予防措置を講じている業界最大手の企業さえも狙われています。これらの攻撃は、相互接続のリスクの高さや全ての企業がサイバー攻撃を受ける可能性があることを証明しています。

CISOやCSOがOT環境や、生産工程を中断せずに効率良くサイバーセキュリティ対策を講じる方法を学ぼうと必死なのは当然と言えます。これは複雑な分野であり、決断を下す前に慎重に考慮すべきアプローチやアーキテクチャが数多く存在します。このコラムでは、現在使用されている最も一般的な2つのセキュリティアーキテクチャについて考察し、企業が独自のOT環境にそれらを導入する際に役立つヒントをいくつかご紹介します。

深層防御とゼロトラストアーキテクチャ

NIST Special Publication 800-207に記載されているように、ゼロトラストアーキテクチャの最初の焦点は、ネットワーク上での操作が必要な人に最小限のアクセス権限を与えるということです。これは、誰かにネットワークにアクセスする正当な理由がある場合でも、アクセスの必要がないネットワーク部分への無制限のアクセス権限を不必要に与え、サイバーセキュリティ違反の可能性が高まるのを防ぎます。

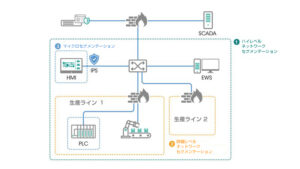

次に深層防御アプローチについてですが、このアプローチには生産工程のネットワークセキュリティを強化するための複数のレイヤが含まれています。これは、最初の保護レイヤが機能しない場合にゾーンや経路を保護する第2のチャンスがあるという論理的根拠に基づいています。サイバーセキュリティ規格のIEC 62443によると、求められる保護レベルに基づきエリアを分割することから、この工程を始める必要があります。各区分はゾーンと呼ばれ、その中の全ての通信デバイスは同じセキュリティレベルを共有、つまり同じ保護レベルを受けることになります。セキュリティをより強化したい場合は、ゾーン内に追加のセキュリティ対策を講じ、ゾーンをもう1つ設置することも可能です。

上記の2つのアプローチを組み合わせることで、保護レイヤを基盤とし、ネットワークのアクセス権限を必要な人にのみ与えるゼロトラストメカニズムによって保護を強化し、高い防御力を備えた生産工程を構築することができます。これら2つのアプローチを見ると、サイバーセキュリティに特効薬はなく、ネットワークの安全性を確保するには複数の角度から判断する必要があることが分かります。

ゼロトラストおよび深層防御ネットワークの実施例

サイバーセキュリティに対する意識の向上

ゼロトラストおよび深層防御ネットワークをどのように実施するかに加え、様々な部署においてサイバーセキュリティに対する意識を向上させ、全てのチームメンバーがサイバーセキュリティに関して同じ考えを持つことが非常に重要です。従業員が技術的なセキュリティ要件に従うメリットを理解することで、ガイドラインをより順守し易くなります。

そのためには下記の3点が必要となります。

●ネットワークの監視と管理、および組織的なセキュリティ対応

●全てのデバイスとネットワークが不正アクセスを受けるという前提の認識

●強固な回復および対応プロセスの確保

厳密なユーザーおよびネットワークデバイス認証の導入

産業用ネットワークで頻繁に見られる嘆かわしいシナリオの1つが、ユーザー資格情報の侵害です。ゼロトラスト原則を導入していないネットワークでは、悪意のある人物はユーザー資格情報さえ入手できればネットワークへアクセスすることができます。しかし、ゼロトラストアーキテクチャを導入していれば、デバイスのアクセス制御だけではなくユーザー認証と承認も必要となります。さらに、ネットワークをきめ細かく制御するため、信頼リストを利用することも推奨されています。

●デバイスのアクセス制御

信頼リスト、レート制御およびログイン失敗処理を利用することで、ネットワークデバイスはセキュアブート機能を備えた信頼できるデバイスのみにアクセスを許可し、総当たり攻撃などを防ぐことができます。

●ユーザー認証および承認

デバイスにログインする際にユーザーの資格情報を確認することで、ネットワークデバイスは全てのユーザー行動を記録し、ユーザーの役割に基づいた最低限の権限を与えます。

●信頼リスト

企業がセキュリティの強化を望む場合、信用リストはネットワークトラフィック制御に有効です。一般的な方法の1つは、IPアドレスとサービスポートの信頼リストを作成し、ディープパケットインスペクション技術を利用し、読み取りや書き込み権限といった機能でネットワークをきめ細かく制御する方法です。

ネットワークセグメンテーションによる深層防御セキュリティの実現

リモート接続は、効果的に管理されるべき産業用制御システムの重要な部分ですが、同時に、内部の脅威もネットワークにリスクをもたらします。両方のシナリオによってもたらされるリスクを最小限に抑える対策を講じなければなりません。適切なネットワークセグメンテーションは、悪意のある人物がリモート接続に不正アクセスしたりシステムに内部脅威が存在する場合に、ネットワーク全体へのアクセスを防ぎます。

●ネットワークセグメンテーション

セグメント化されたネットワークは、悪意のある人物によるネットワークの横断を防ぎます。企業は、ITとOTネットワーク間にファイアウォールを導入し、高レベルなネットワークセグメンテーションを構築することがよくあります。しかし、ネットワークセグメンテーションが適切でない場合、悪意のある人物がユーザー資格情報を入手してしまえば、OTネットワークのデバイスおよびネットワークにアクセスできる可能性が非常に高まります。そこで、ファイアウォールの導入をはじめ、ネットワークセグメンテーションの構築に役立つアプローチはいくつかあります。ファイアウォールを利用するメリットの1つが、管理者がネットワーク内にゾーンを設け、許可されたトラフィックのみがゾーンからゾーンへ転送できる点です。さらに、IPアドレスや使用中のポートのみに権限を付与するなどのセキュリティポリシーおよびルールによって、ネットワークをより小さく管理し易いセクションに区分けし、必要なトラフィックのみがネットワーク上で許可されるようになります。

●マイクロセグメンテーション

産業用制御システムには多くの重要な資産がありますが、その1つがモーションコントローラです。重要な資産が危険にさらされると、生産の中断や人々の安全を脅かす損害を引き起こすことがあります。そのため、アセットオーナーは産業用侵入防止システムを導入し、サイバー攻撃を特定のゾーンで食い止めることで、重要な資産を保護することができます。

ユーザーやデバイスのネットワーク上の異常なアクティビティを監視し続けることで、攻撃の拡大を阻止し、ネットワークをより早く復旧させることができます。

Moxaのソリューションでサイバーセキュリティを導入し易く

35年に渡り産業用ネットワーク業界をリードしてきたMoxaは、OT環境におけるサイバー脅威を先を見越して特定し、安全で信頼性の高いネットワークソリューションの開発に尽力しています。Moxaはセキュアバイデザインを厳守し、サイバーセキュリティ規格IEC 62443-4-2に基づくセキュリティ機能を備えたネットワークデバイスを開発しています。実用的セキュリティ機能は、企業がゼロトラストネットワークを実現するのに役立ちます。また、Moxaは分散OT侵入防止システム機能およびOTディープパケットインスペクションを備えた産業用セキュアルータを使用し、産業用ネットワークの深層防御を築くことができます。

こちらのコラムを読まれた方には、下記の記事もおすすめです。

| 産業用サイバーセキュリティにおける意思決定プロセスを円滑にする2つのポイント | セキュリティのプロがガチンコ本音トーク~産業サイバーセキュリティの現状&対策を議論! | 産業用セキュリティ:Moxaのソリューションはどのように企業のサイバーセキュリティを強化するのか? |

|

|

|