2022 .7.1

実例で見る接続シリアルデバイスのサイバーセキュリティ強化

産業用ネットワークセキュリティは、もはや贅沢なものではなく必要不可欠なものになっています。近年、重要なインフラストラクチャを狙ったサイバー攻撃が頻発していることからも、企業がサイバーセキュリティを優先する必要性は明らかです。どの業界でも潜在的な脅威は存在します。最近の事件には、ハッカーが米国の燃料パイプラインを閉鎖し数百万ドルもの身代金を要求したり1、英国の鉄道会社のセルフサービス券売機をオフラインにしたランサムウェア攻撃2などがあります。言うまでもなく、このようなサイバー攻撃は企業に莫大な損失を与え、事業者やエンドユーザーの利便性を大きく損ねます。また、サイバー攻撃が次にどこで発生するか予測することはほぼ不可能であり、ネットワークに接続する全ての人や物が狙われる可能性があります。

1 Bloomburg社の英語サイトにアクセスします

2 SECURITYWEEKの英語サイトにアクセスします。

既存のデバイスをセキュリティ機能が内蔵された新しいモデルに置き換えることで、ネットワークセキュリティを強化することができますが、デバイスの置き換えには費用がかかり、導入および設置には多大な労力が必要となります。さらに、お使いのレガシーデバイスはまだ良好な動作状態を維持しているかも知れません。しかし残念ながら、レガシーデバイスに使用されているWindows XPのようなオペレーティングシステムには、最新のセキュリティパッチに対応していないものがあります。このコラムでは、事業者が直面する課題と、最小限の労力でサイバーセキュリティを強化できるソリューションについてご説明します。

エッジネットワーク保護における困難

事業者は、業務効率を向上するためにリアルタイムでリモート監視できるネットワークを活用する必要があります。しかし、それはフィールドデバイスをエアギャップできなくなることを意味します。最初の課題は、RS-232/422/485通信を使用するレガシーデバイスとローカルエリアネットワーク(LAN)もしくはイーサネット通信を使用するインターネットの接続です。シリアルデバイスサーバやプロトコルゲートウェイのようなシリアル to イーサネットデバイスは、アプリケーションに求められるトランスペアレント伝送もしくはプロトコル変換に応じて、シリアルベースのデバイスをイーサネットベースのネットワークに接続することができます。レガシーデバイスが接続されると、接続が適切に保護されていない場合は特に、セキュリティの懸念が生じます。したがって、既存のシリアルデバイスを置き換えることなく、安全な接続を保証するシリアル to イーサネットデバイスを使用することが重要となります。

安全なシリアル to イーサネットデバイスの選択

IEC 62443やNERC CIPなどのセキュリティ規格を利用することは、ネットワークインフラストラクチャの保護に役立ちます。これらのセキュリティ規格により、ネットワークデバイスやコンポーネントサプライヤが要件を満たしているかを確認でき、産業用セキュリティ規格に準拠した安全なシリアル to イーサネットデバイスを簡単に見つけられるようになります。MoxaはIEC 62443-4-1を取得したネットワークソリューションプロバイダであり、IEC 62443-4-2に基づきセキュリティ設計されたMoxaのシリアル to イーサネットデバイスは、内蔵されたセキュリティ機能によりネットワークセキュリティを強化し、Moxaデバイス経由のシリアルデバイスへの不正アクセスの可能性を低減します。

Moxaのソリューションでサイバーセキュリティを強化した実例

Moxaの安全なシリアルデバイスサーバおよびプロトコルゲートウェイは、様々な産業アプリケーションにおいてお客様の接続セキュリティの強化に貢献してきました。ここでは、シリアルデバイスサーバ NPort 6150とプロトコルゲートウェイ MGate MB3000がエネルギー業界のサイバーセキュリティを強化した2つの実例をご紹介します。

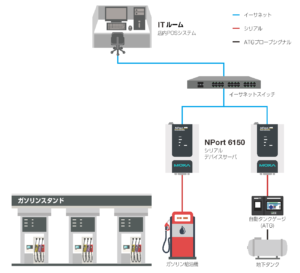

数百ものガソリンスタンドの接続セキュリティを強化

米国に600を超えるガソリンスタンドを所有しているお客様は、遠隔地での必要に応じた在庫補充のスケジュールを決めるため、ATG(自動タンクゲージ、通常はシリアルインターフェースを使用)による貯油槽のレベルをリアルタイムで監視しなければなりませんでした。また、トランザクション処理と記録のため、ガスポンプのPOS端末からのデータを店舗に送り返す必要がありました。これらの接続要件には高い安全性が求められます。タンクのレベルに関する情報は操作されないよう十分に保護される必要があり、POSデータには顧客の機密情報が含まれています。接続セキュリティを強化するため、ガソリンスタンドと店内のITルーム間の接続を保護する必要があります。さらに、接続されたデバイスが許容されるセキュリティレベルで動作すること確認するため、IT担当者は脆弱性スキャンを定期的に実行し、ファームウェアおよびセキュリティパッチを更新し、通信システムの安全を守らなければなりません。

Moxaのシリアルデバイスサーバ NPort 6150は、ユーザー認証およびアクセス可能なIPリストなどの基本的なセキュリティ機能を備え、デバイスアクセス制御によりデバイスのセキュリティを強化します。動作時にはデータ暗号化機能をサポートし、イーサネットを介してシリアルデータを送信する際の伝送セキュリティを向上させます。また、NPort 6150は多数のデバイスの設定および管理を簡単にするツールをサポートしており、IT担当者の日々のメンテナンスを軽減します。

データセンターのサイバーセキュリティを強化

データセンターとそのサービスプロバイダは、サイバー侵入者のターゲットとなることが多く、過去5年に渡りデータの損失や重大なペナルティを受けてきました。ハッキングの可能性を減らすため、サイバーセキュリティは企業レベルの取り組みとなっています。セキュリティリスクアセスメントには、サーバールームの脆弱性のみではなく、サーバールームの電源を含む全てのネットワーク侵入地点が含まれます。

電力使用量および品質を監視するため、スイッチギアやPDU、UPSを含む電源装置がネットワークに接続され、オペレーターはリアルタイムで情報を得ることができます。MoxaのプロトコルゲートウェイMGate MB3000は、電源装置内で使用される電力計などシリアルベースのModbus RTUデバイスと制御室のイーサネットベースのSCADAシステムのコミュニケーションの橋渡しをします。しかし、企業のIT担当者が脆弱性スキャンの実行する必要がある場合、脆弱性を発見した際に即座に対応できるよう、数千ものMGate MB3000をスキャンしなければなりません。

IT担当者の負担を軽減するため、Moxaは定期的に脆弱性スキャンを実行し、必要に応じて潜在的な脅威を減らすためのセキュリティパッチおよびファームウェアの更新などの措置を施します。さらに、MGate MB3000はGUIとCLI両方のフォーマットで使い易い設定ツールを備えており、OTおよびITユーザーは大量のファームウェアの更新を簡単に行えます。MGate MB3000を使用することで、お客様はシリアルベースのデバイスの電力使用量を監視できるだけでなく、セキュリティの懸念と日々の労力を同時に軽減することができます。

Moxaはシリアル接続ソリューションの開発において30年以上の経験を持ち、様々な産業アプリケーションの将来的な需要を満たす安全なシリアル to イーサネットソリューションを提供することをお約束します。Moxaのシリアル通信についてご興味をお持ちの方は、是非こちらをご覧ください。ご質問等ございましたら、弊社までお気軽にお問い合わせください。

コラムで紹介されている製品はこちら

| Moxa 1ポート RS-232/422/485セキュアターミナルサーバ NPort 6150 | Moxa 1ポート アドバンスド Modbusゲートウェイ MGate MB3170 | Moxa 8または16ポート Modbusゲートウェイ MGate MB3660 |